备战2018arp欺骗数据包归纳总结(实战篇)

编辑: admin 2017-09-07

-

4

抓包可以解决很多问题,可是呢,以自己的网卡进行抓包并不能抓到所有的包。那些使用单播通讯的设备,数据包是无法抓到的,可是有时候又必须抓这些包,怎么办呢?有办法!使用ARP欺骗的方式进行抓包吧。也就是说,欺骗目标设备,使之认为你是网关,而把数据发到你这里,自然就能抓到数据包了。

工具/原料

电脑一台cain软件一套WinPcap抓包驱动一份方法/步骤

1首先下载并安装WinPcap抓包驱动,这是前提条件之一。

2然后下载并安装cain软件,有些杀毒软件会报毒,卡巴斯基报的是有威胁的合法软件,因为ARP欺骗本身就是一种网络欺骗,具有一定的威胁性。但是是合法软件,所以没有后门,可以放心使用。

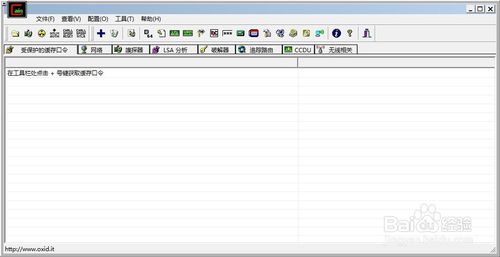

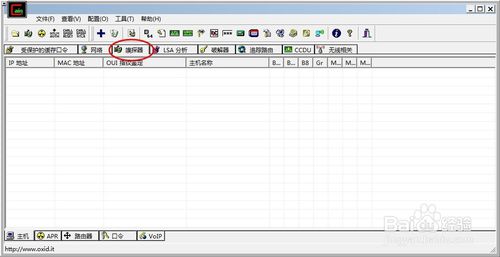

4安装之后,双击打开软件,将看到那简洁而丰富的界面,这里仅介绍ARP欺骗功能。

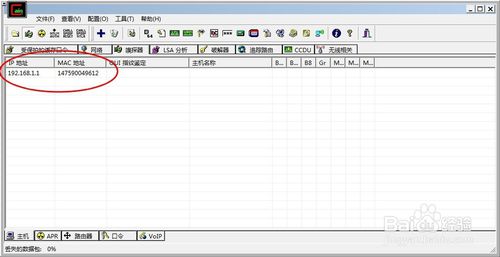

5选中界面上红圈中的嗅探器,进入嗅探器设置页面。

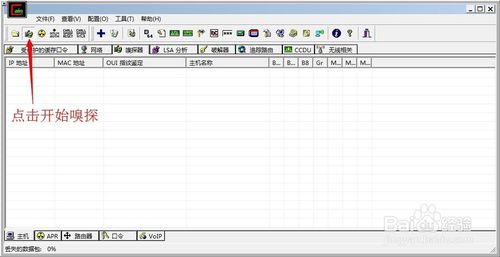

6点击下图中箭头所指的开始嗅探按钮,开始嗅探整个局域网。

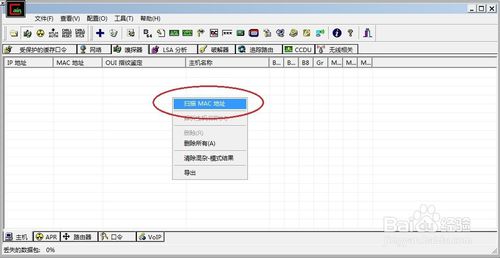

7在空白处右击,选择扫描mac地址。

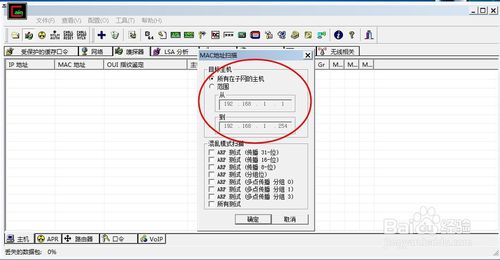

8在弹出的的对话框中会让选择扫描范围,主要是为了缩短扫描时间,一般选择默认即可。

9开始扫描之后,嗅探器会嗅探出局域网中所有的网络设备。

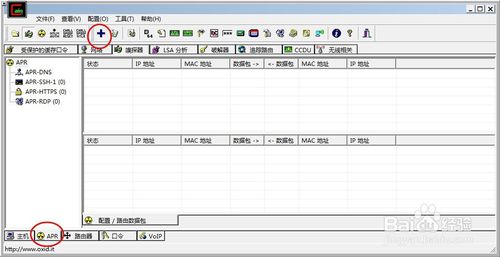

10然后进行下一步,点击界面下方的ARP选项卡,进入ARP设置界面,然后点击上方+号,以新增ARP欺骗。

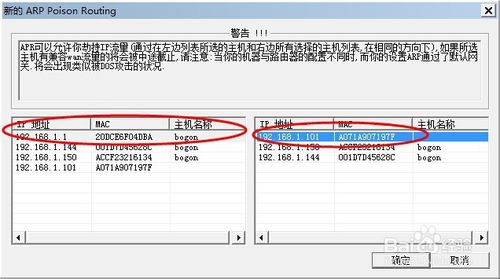

11在弹出的对话框中,会看到所有的网络设备,左侧框中选中192.168.1.1,以将本机伪装成网关,右侧框中选中想要欺骗的设备,点击确定即可。

1

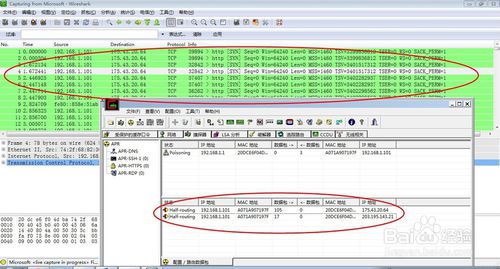

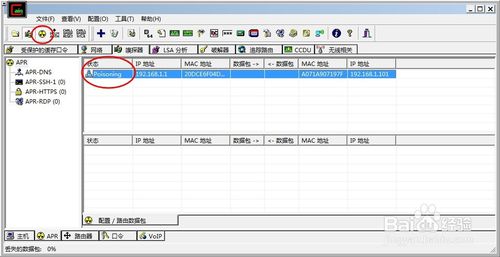

11此时,主栏中就会出现此欺骗行为的状态,点击红圈中的欺骗按钮,开始进行欺骗,此时欺骗状态显示为poisoning。

至此,本机开始对目标设备进行欺骗,目标设备会把数据发至本机,本机再伪装成该设备,将数据发给真正的网关。

1

12这时,就开始对目标设备进行抓包了,下图中演示了抓包的结果。